Gestern ging @workplace das Drama los:

DNS-Resolution für unsere Hosts ging mal, mal nicht mit SRVFAIL. Unser eigener autoritativer Server hatte keine Problem, aber der Rest der Welt: 1.1.1.1, 8.8.8.8, 9.9.9.9 und so weiter. Alle wie ein Blinker: An-Aus-An-Aus.

Als anständiger Hobby-Admin betreibe ich die fragliche Zone natürlich mit DNSSEC, seit vielen Jahren völlig schmerzlos.

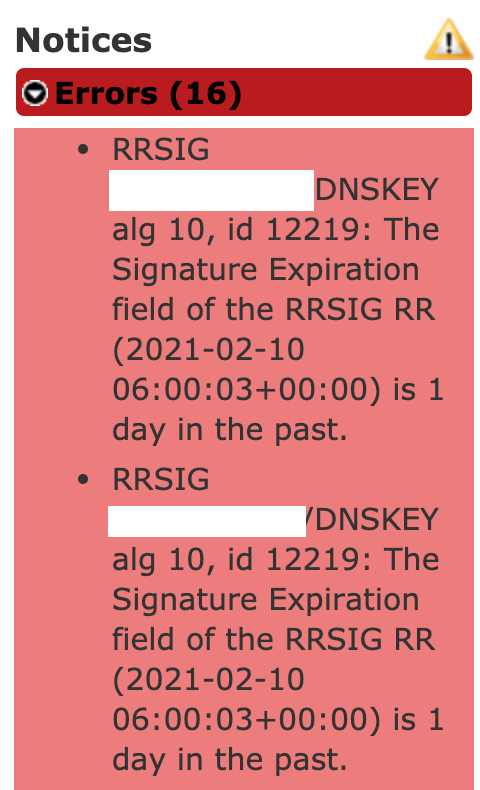

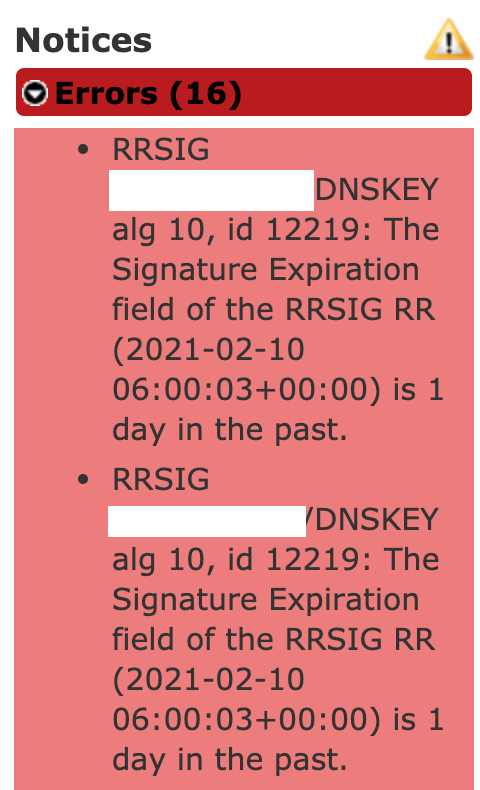

Doch gestern zeigte mir Dnsviz viel rot:

Very uncool. Nun KANN das eigentlich gar nicht passieren, ich habe in meinem bind die Zone so konfiguriert:

zone "sagich.nicht" {

type master;

auto-dnssec maintain;

key-directory "/keys";

inline-signing yes;

file "sagich.nicht"; };

Das ganze Signing passiert also automatisch, und das seit Jahren, und daran hat sich auch nichts geändert. Kruzitürkn! Ich bin kein DNSSEC-Profi, wie gesagt, das läuft seit Jahren stabil und ohne menschliches Eingreifen.

Heute früh dann noch mal mit frischem Tee einen Blick in die Runde geworfen: Mein Primary hat eine Serial von 2021021014, während der Secondary 2021070247 hat. Let’s do the math: 2021021014 < 2021070247. Wenn man Serial schreibt, hat sich die Schreibweise YYYYMMDDzweistelligesinkrement bewährt. Es gibt im Firmen-DNS (hoffentlich) nur zwei Menschen, die da schreiben können/dürfen — einen Kollegen und mich. Der höheren Serial 2021070247 nach zu urteilen, hat jemand am 07. 02. 2021 die Serial erhöht, um einen gewaltigen Sprung. Was zur Folge hatte, daß der Secondary ab diesem Zeitpunkt keine Notifies mehr entgegennahm, warum auch. Auch nicht die Notifies, daß sie die RRSIGs geändert haben…

Ich für meinen Teil kann mich nicht erinnern, am 7. 2. im DNS geschmiert zu haben — was aber nicht allzuviel bedeutet, vielleicht habe ja doch ich das vergeigt.

Jetzt müssen wir warten, bis der Admin des Secondaries die Zone bei sich löscht und neu zieht, dann ist hoffentlich alles wieder schön.

#selflart #dns #dnssec