Ich hab’ im Keller ja einen ER‑X, der mir außerordentlich gut gefällt (man hätte ihm allerdings mehr Storage geben sollen, 256 MB sind arg wenig¹)

Auf dem ist port forwarding eingerichtet für

- TCP/22 /Fernwartung des Heimnetzes) und

- TCP/443 (Home Assistant)

ssh soll natürlich von überall funktionieren, Home Assistant allerdings nur von einer bestimmten IP²

Doch egal was ich mache: Es funktioniert von überall. WTF?

Weil es außermenschliche Intelligenz gibt, und die in diesem Falle hieß:

port-forward {

auto-firewall enable

hairpin-nat enable

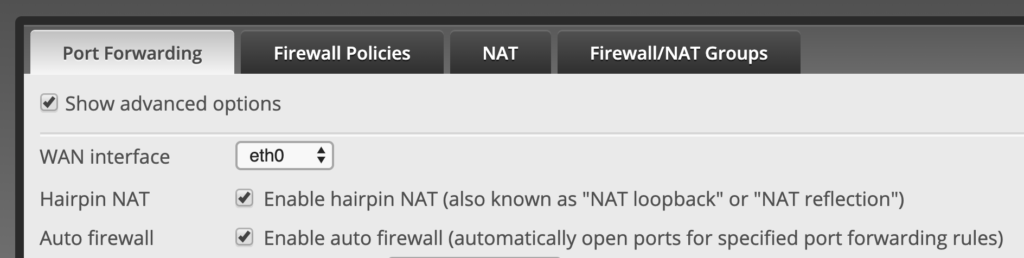

Oder in bunt grau:

Das sieht man erst, wenn man “Show advanced options” angetickt hat 🙁

Jedenfalls: Sobald die “auto-firewall” aktiviert ist, kann man zwar in den Firewall-Regeln erlaubte Source-Adressen konfigurieren, aber das wird nicht berücksichtigt. auto-firewall heißt: “source: any”.

Also habe ich den Quatsch ausgeschaltet, die gewünschte Source-Adresse bei den Firewall-Regeln eingetragen, und bämm!, nur noch die eine IP darf 🙂

Merke: Besser die config lesen als der GUI vertrauen.

¹ eigentlich ist es genug, nur wird bei einem Update das alte System behalten, so daß sich der verfügbare Platz faktisch halbiert.Auch das reicht, solange man nicht zusätzliche Software installiert hat. Ich habe zum Beispiel noch tcpdump, screen und rsync nachinstalliert.

² Ist ne längere Geschichte, und die geht so: Wir haben iPhones. HA kann IOS push notifications, das ist schon ziemlich geil (ich nutze es zum Beispiel für den Staubsauger). Nur braucht dann HA ein von Apple akzeptiertes Zertifikat, also kein selbstsigniertes. Da bietet sich mein LE-Wildcard an für *.sokoll.com — aber wie bekomme ich das auf den Pi, auf dem HA läuft? Da es ein Wildcard ist, muß man ja zwingend die DNS-Challenge nehmen. Klar könnte man wilde Skripte klöppeln — ich habe mich für eine einfachere Variante entschieden: Auf meinem Root-Server läuft ein Apache mit mod_proxy:

SSLEngine on SSLCertificateFile /etc/dehydrated/certs/wildcard_sokoll.com/fullchain.pem SSLCertificateKeyFile /etc/dehydrated/certs/wildcard_sokoll.com/privkey.pem ProxyRequests off ProxyPreserveHost On ProxyPass /api/websocket wss://91.66.58.188/api/websocket ProxyPassReverse /api/websocket wss://91.66.58.188/api/websocket ProxyPass / https://91.66.58.188/ ProxyPassReverse / https://91.66.58.188/ SSLProxyEngine on SSLProxyCheckPeerCN off SSLProxyCheckPeerExpire off SSLProxyCheckPeerName off

SSLProxyCheckPeerExpire off hätte ich mir sparen können 🙂

~$ openssl s_client -showcerts -servername hass.sokoll.com -connect raspberrypi.local:443 < /dev/null 2>/dev/null | openssl x509 -noout -dates notBefore=May 17 17:17:07 2019 GMT notAfter=Apr 12 17:17:07 4757 GMT ~$

Im April des Jahres 4757 ist vielleicht der Raspi nicht tot, aber wahrscheinlich ich.

Jedenfalls auf dieses Weise habe ich keinen Streß mit Zertifikaten.